반응형

구성도

IP 대역은 다르지만 구성도는 위와 같다.

1. untangle 설치 및 설정

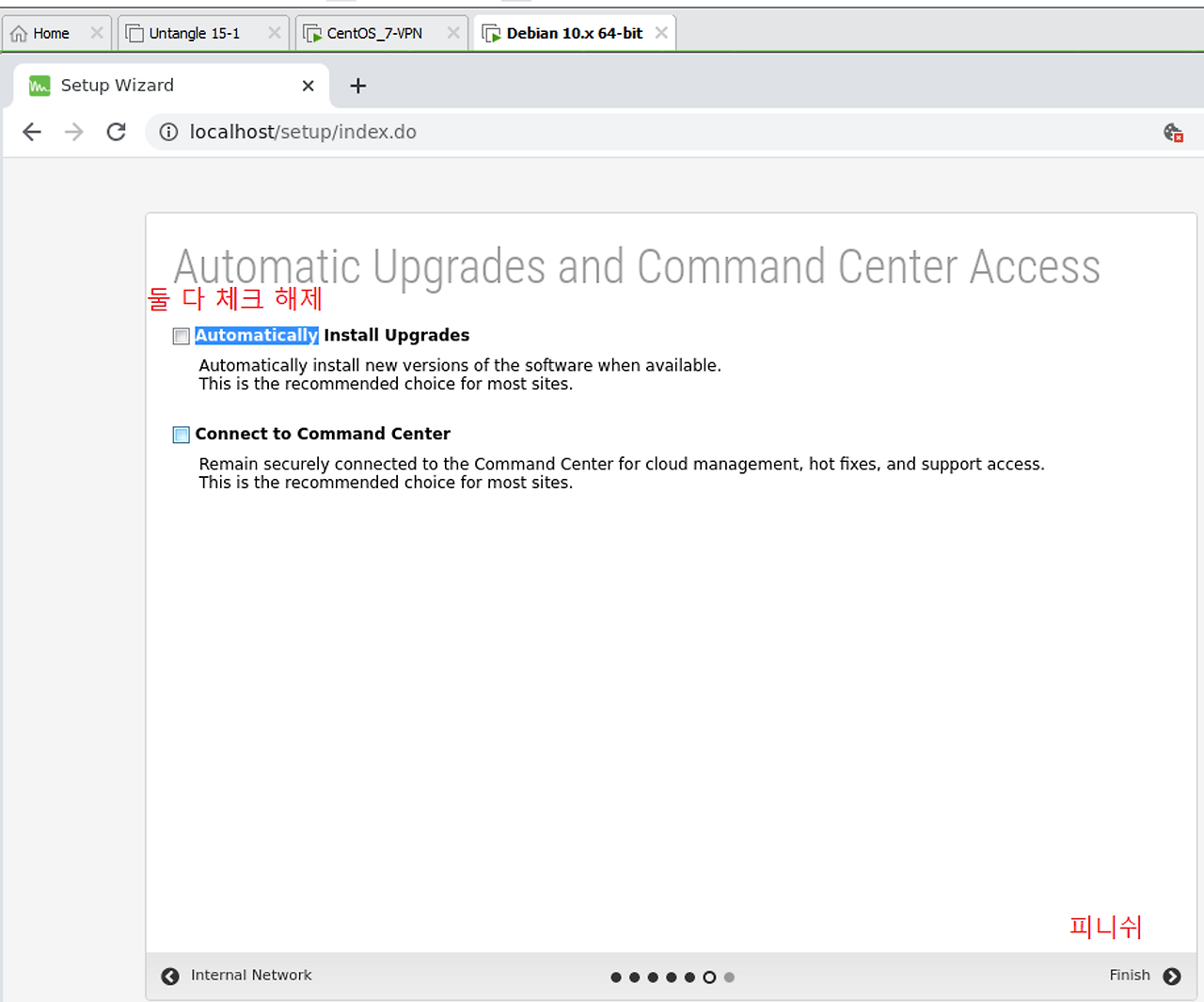

1-1 untangle 초기 설정

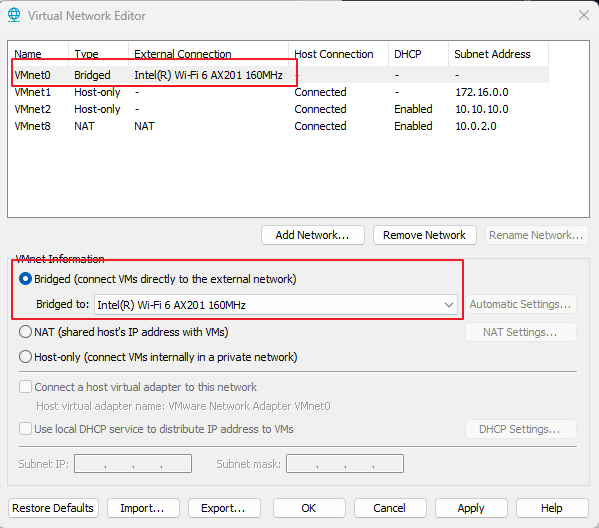

네트워크 어댑터 1번을 브릿지로 사용하는 이유는 VM이 HostOS의 공유기와 같은 대역의 IP를 사용해서 다른 내부의 VM을 untangle을 통해 aws의 인스턴스와 통신할 수 있도록 해주기 위함이다.

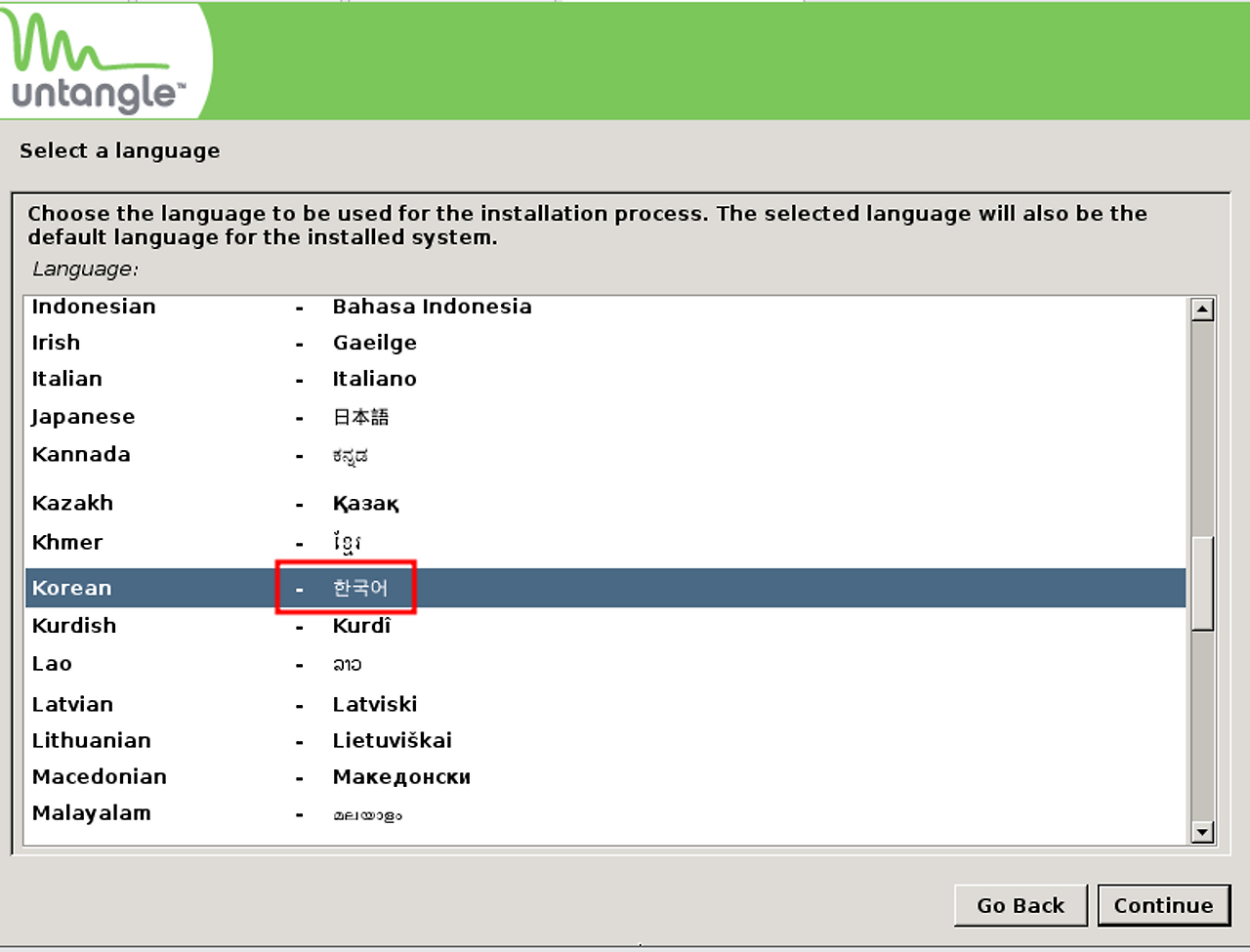

1-2 untangle 설치

이 비밀번호는 untangle 서버의 터미널 로그인과 Launch Client 할 때 필요한 비밀번호 이다.

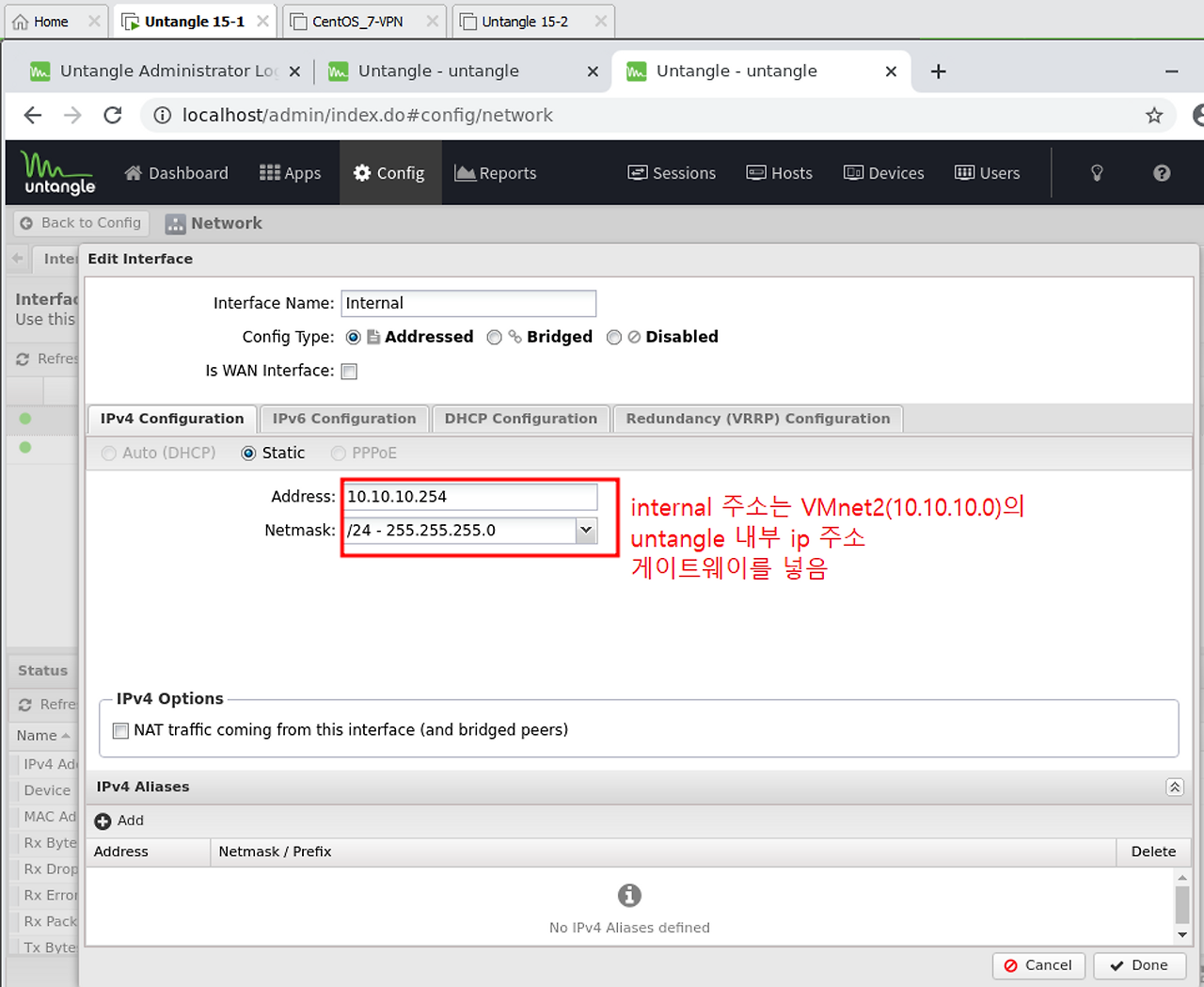

Internal Address에는 내부에서 사용될 gateway IP를 넣으면 된다.

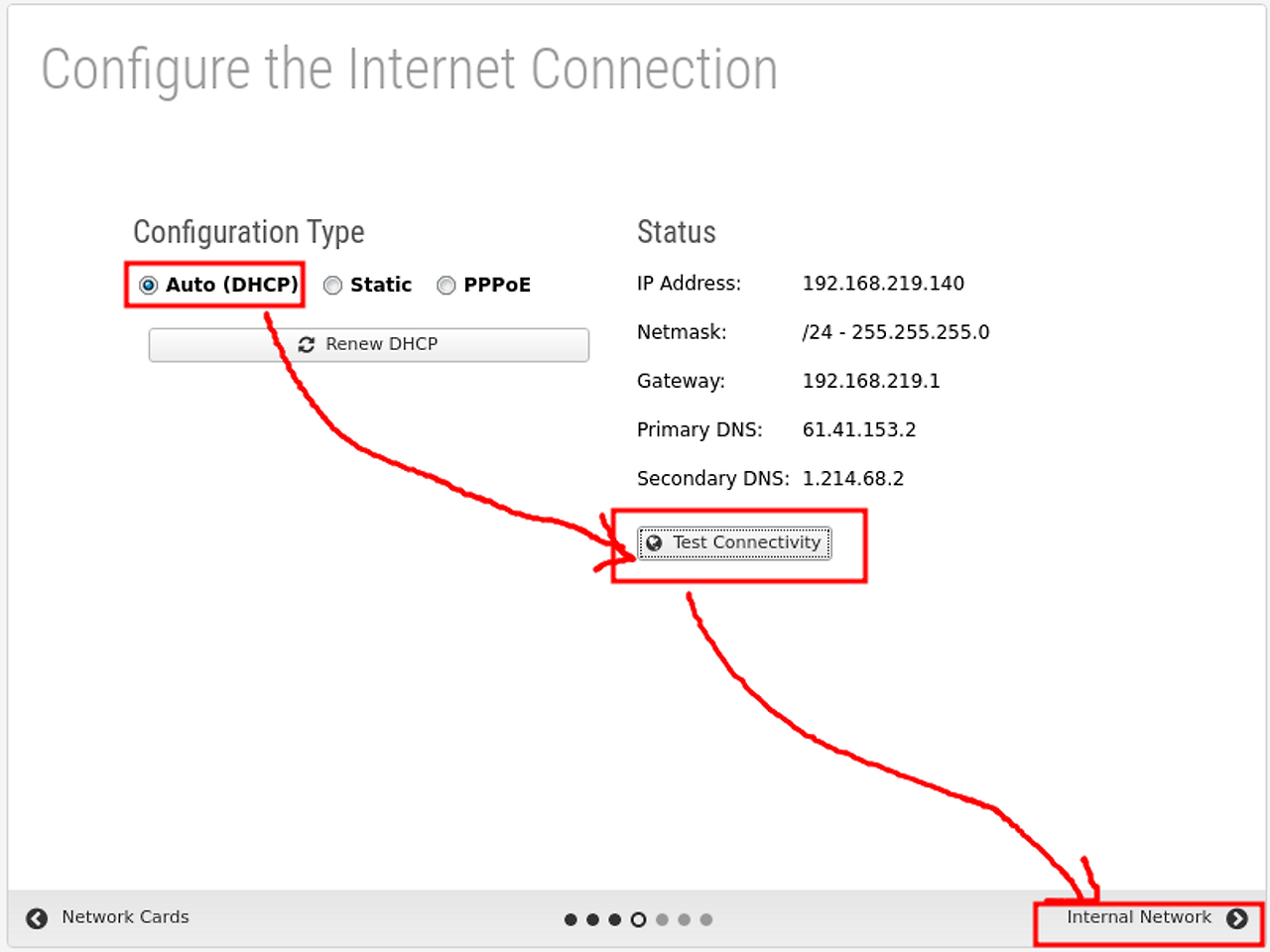

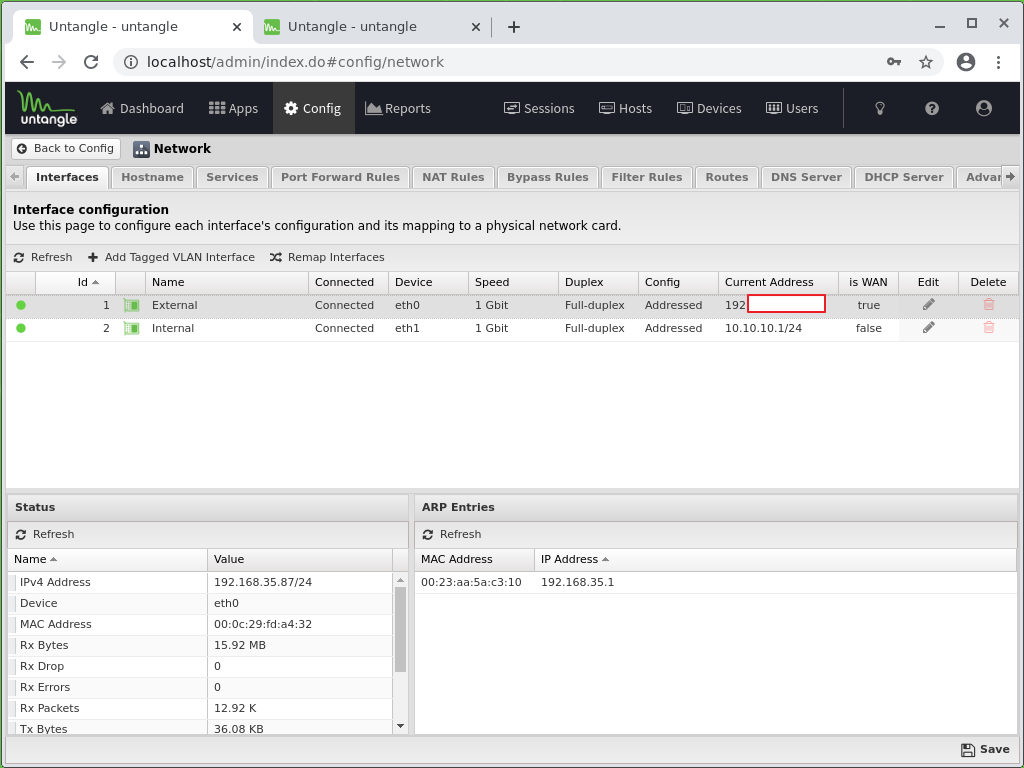

External NIC 카드를 아래와 같은 정보로 수정해준다.

Address와 Gateway는 HostOS의 프롬프트 창에서 ipconfig를 쳤을 때 나오는 IP 정보를 넣어주면 된다.

DNS는 공유기에 접속해서 확인을 해야한다.

2. 내부 서버 설치(centOS-7)

위 설정으로 서버 생성 후 설치 진행 해주면 된다.

IP 설정은 위와 같이 해준다.

3. 공유기 포트 포워딩

우선 untangle의 브릿지로 사용될 ip를 UDP(500,4500) 포트포워딩을 해주어야한다.

UDP 포트 500 및 4500에 대한 포트는 일반적으로 VPN 연결, 특히 IPsec(인터넷 프로토콜 보안) VPN 프로토콜에 사용된다.

- UDP 포트 500(ISAKMP/IKEv1): 이 포트는 VPN 터널의 초기 협상 및 설정에 사용됩니다. 이는 일반적으로 IPsec VPN 핸드셰이크의 ISAKMP(인터넷 보안 협회 및 키 관리 프로토콜) 단계와 연관되어 있습니다. 이 단계에서는 VPN 피어 간의 보안 연결을 인증하고 설정하는 작업을 담당합니다.

- UDP 포트 4500(NAT Traversal): UDP 포트 4500은 IPsec VPN의 NAT 통과에 자주 사용됩니다. NAT 통과를 사용하면 VPN 트래픽이 홈 라우터와 같은 NAT(Network Address Translation) 장치를 문제 없이 통과할 수 있습니다. NAT 장치는 패킷의 소스 및 대상 IP 주소를 수정할 수 있으며, 이로 인해 VPN 연결이 끊어질 수 있습니다. UDP 포트 4500은 VPN 트래픽을 캡슐화하고 터널링하여 NAT 관련 문제를 감지하고 해결하는 데 도움이 됩니다.

공유기를 포트포워딩을 하려면 기본 게이트웨이 IP를 URL에 치면 들어가진다.

4. AWS VPN 연결 작업

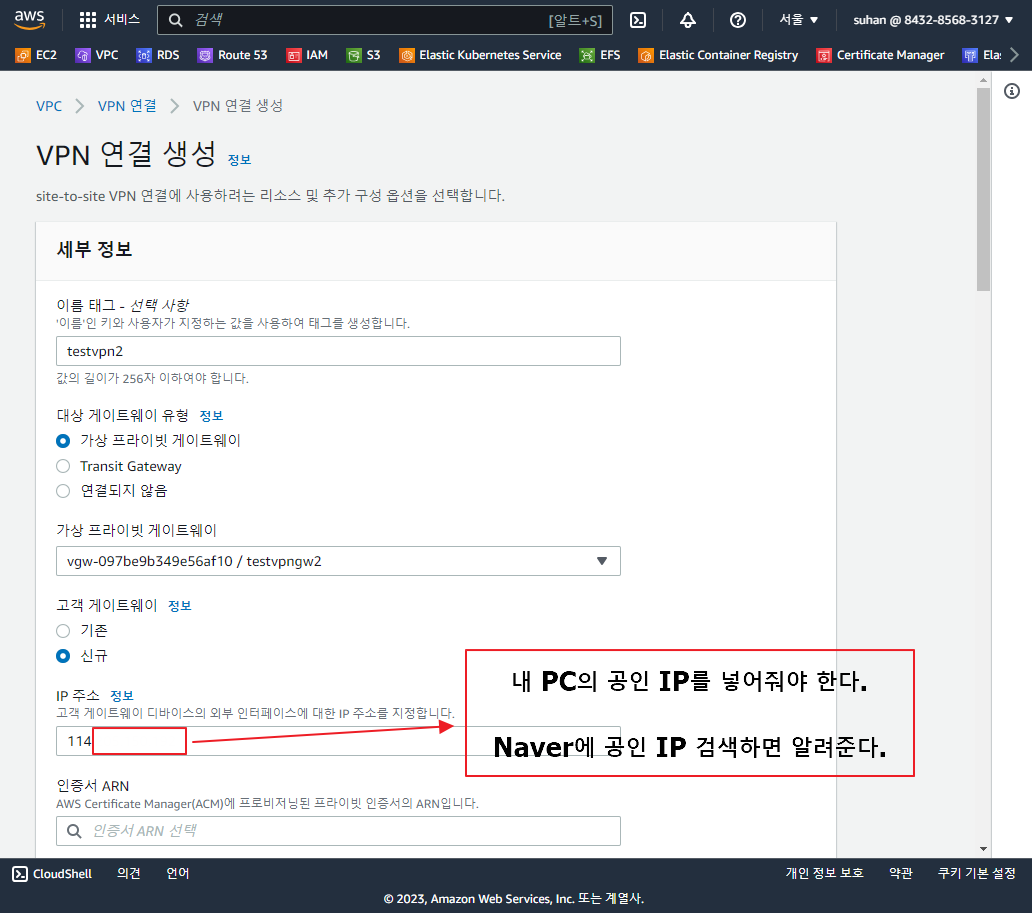

4-1 고객 게이트웨이 생성

고객 게이트웨이는 온프레미스 쪽 네트워크의 디바이스를 나타낸다.

4-2 가상 프라이빗 게이트웨이 생성

가상 프라이빗 게이트웨이는 VPN 연결을 하는데 Amazone 측에 있는 VPN 접선기 이다.

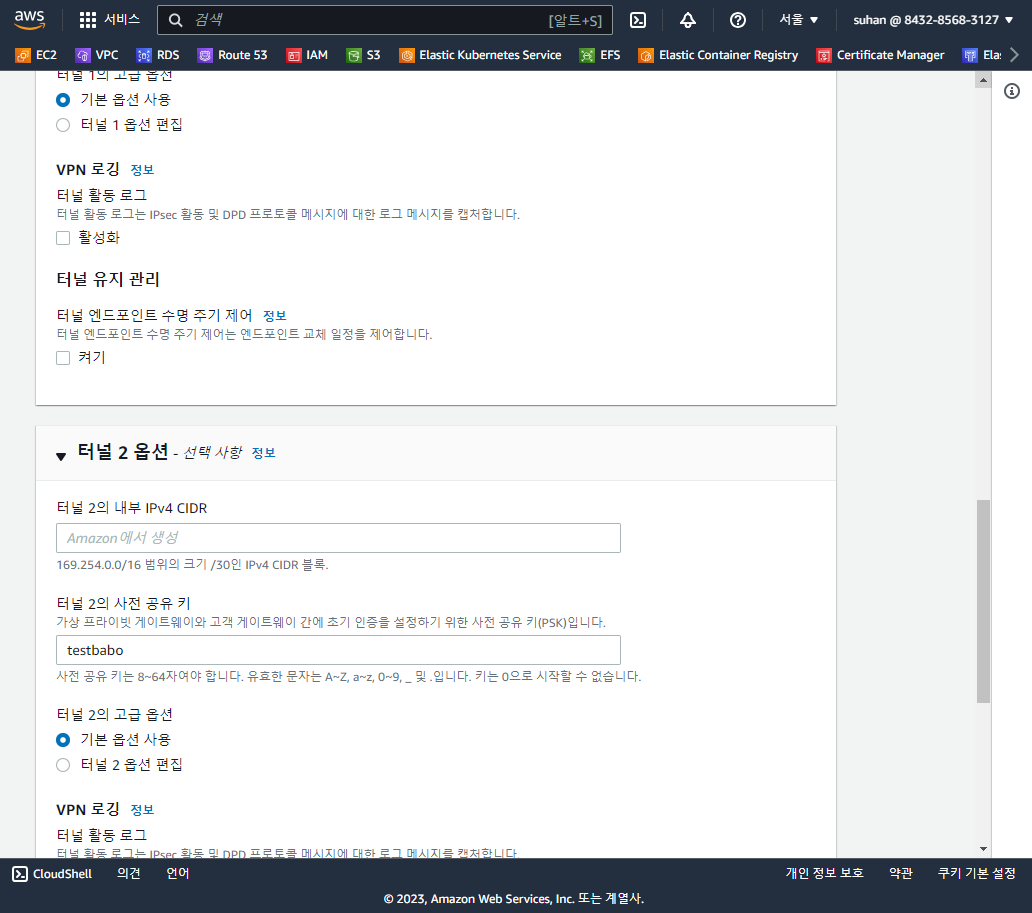

4-3 Site-to-Site VPN 연결

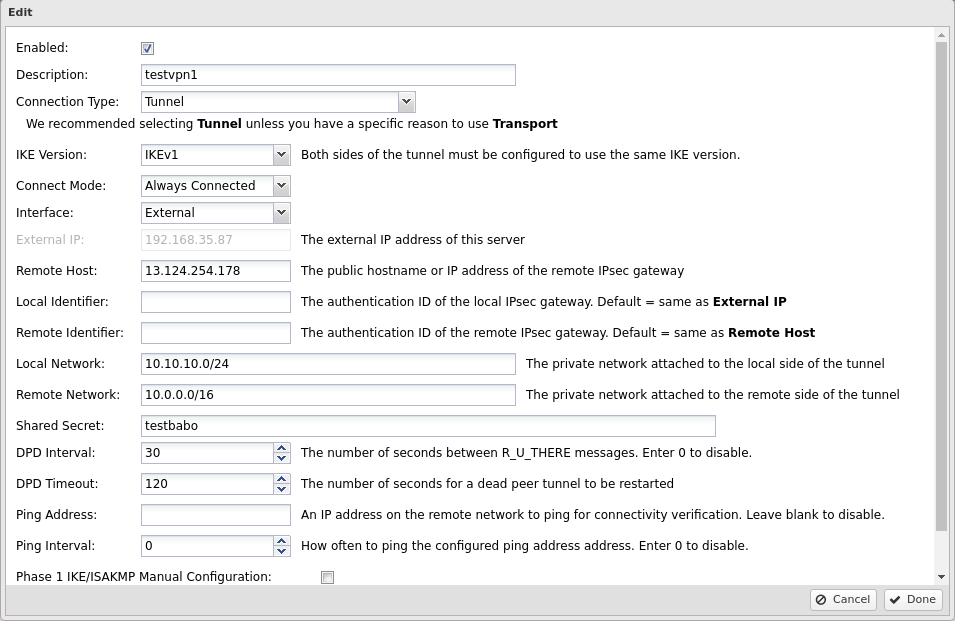

4-4 untangle의 IP Sec와 AWS 연결

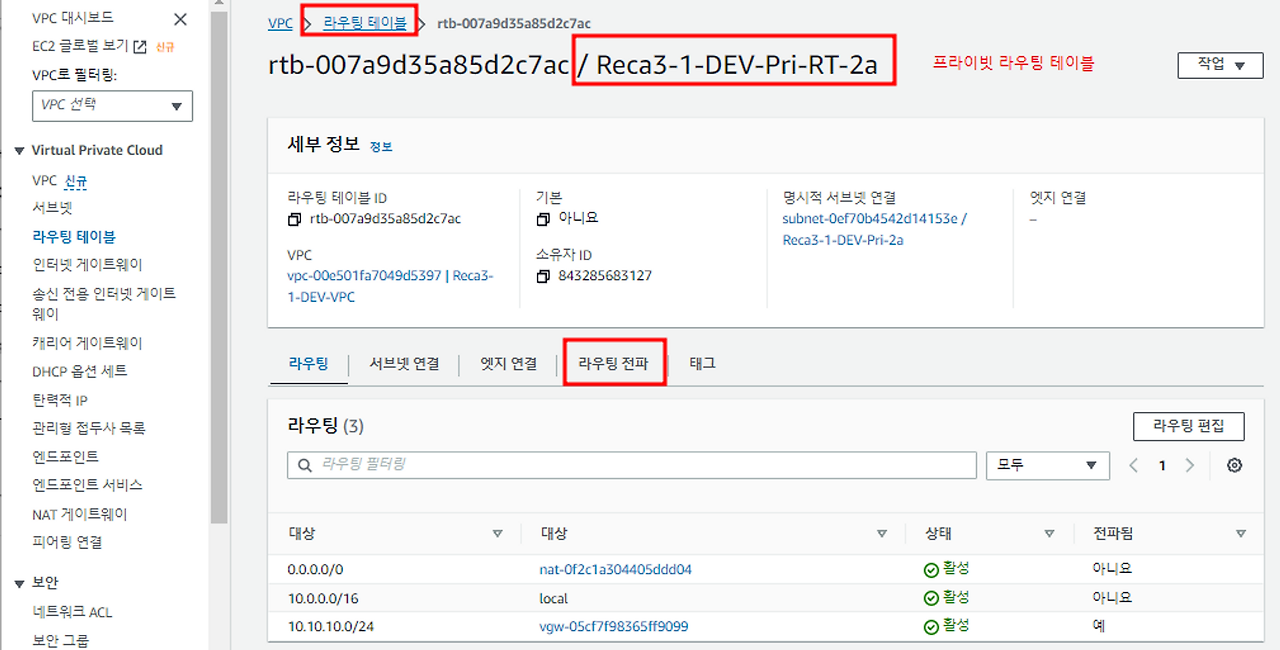

4-5 프라이빗 라우팅 테이블에 전파

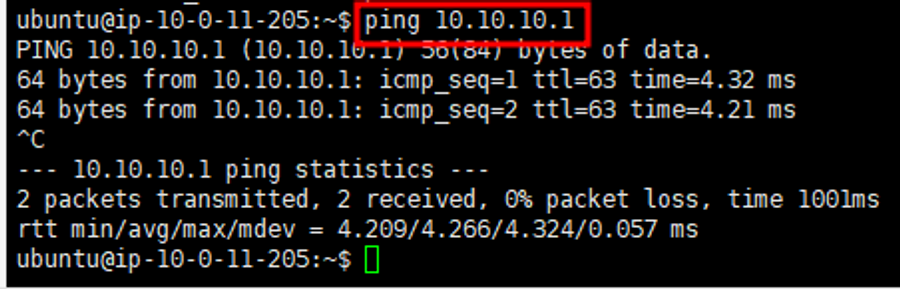

5. 통신 확인

EC2 -> 온프레미스의 내부 게이트웨이 대역

반응형

'AWS' 카테고리의 다른 글

| EKS 클러스터 생성 (1) | 2024.02.01 |

|---|---|

| 온프레미스 DB를 AWS 에 복제 하기 (0) | 2024.01.30 |

| AWS - (Nginx, Tomcat, 로드밸런서 사용해보기) (2) | 2024.01.22 |

| AWS - RDS(한글깨짐, 워크벤치 연결) (0) | 2024.01.17 |

| AWS 기초 (AMI, VPN 연결) (0) | 2024.01.15 |